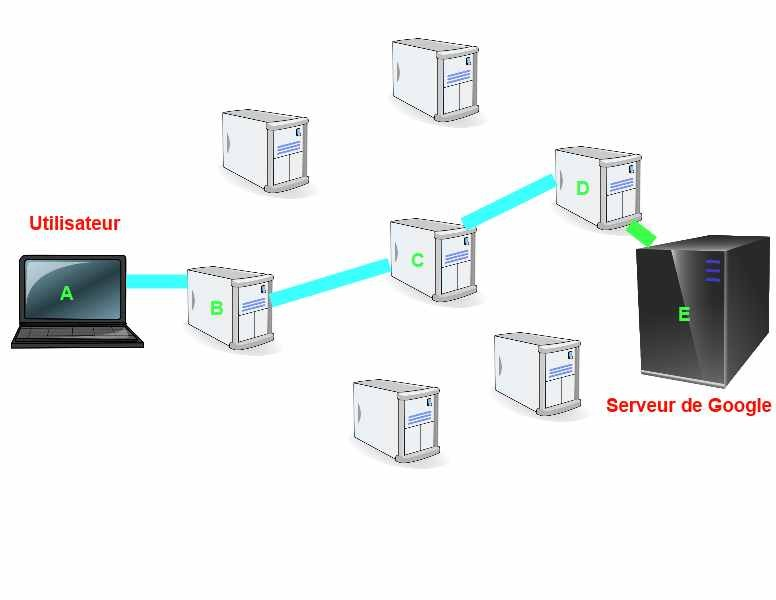

TOR utilise des serveurs appelés des nœuds entre votre ordinateur et

le serveur cible que vous souhaitez accéder.

Admettons par exemple que vous souhaitez accéder à

http://www.google.fr, nous l’appellerons le nœud E.

Vous êtes le nœud A, et vos données vont passer par le nœud B aussi

appelé le nœud d’entrée, puis C et enfin D qui sont tous dispersés

quelque part dans le monde.

jusque-là c’est simple, notre adresse IP est masquée car Google ne

verra que l’adresse IP du dernier nœud, qui aussi appelé le nœud de

sortie, avant d’atteindre le serveur cible . Il verra donc uniquement

l’adresse IP du nœud D.

le serveur cible que vous souhaitez accéder.

Admettons par exemple que vous souhaitez accéder à

http://www.google.fr, nous l’appellerons le nœud E.

Vous êtes le nœud A, et vos données vont passer par le nœud B aussi

appelé le nœud d’entrée, puis C et enfin D qui sont tous dispersés

quelque part dans le monde.

jusque-là c’est simple, notre adresse IP est masquée car Google ne

verra que l’adresse IP du dernier nœud, qui aussi appelé le nœud de

sortie, avant d’atteindre le serveur cible . Il verra donc uniquement

l’adresse IP du nœud D.

Reprenons le tout sous forme schématique :

Où est le problème avec cela ?

Le problème, est que les données entre le dernier nœud, donc ici D et le serveur cible ne sont pas cryptées.

Google peut donc voir les données sous forme de texte clair.Ainsi il n’y a aucun problème à utiliser un ordinateur pourservir de nœud de sortie afin de renifler le trafic et de l’analyser avant qu’il n’atteigne le serveur.

La solution est donc d’utiliser SSH afin de crypter ces données entre le dernier nœud et le serveur, ce qui n’est pas fait par

défaut.

Le cas NSA

La NSA (National Security Agency) utilise des serveurs nœuds

elle aussi.

Ils leurs est donc possible d’analyser le trafic.Le trafic peut être enregistré mais encore faut-il qu’ils sachent

de quel serveur les données proviennent.C’est pour cela que les serveurs de la NSA se synchronisent

entre eux à l’aide d’un entête ou d’une structure spécifique. Il n’est pas garanti à 100% qu’ils trouvent l’ordinateur initial mais la possibilité n’est pas non plus exclue pour autant. Enfin, rappelez vous, il n'y a pas très longtemps lorsque le FBIavait frappé fort en piratant un site web afin d’y injecter du

code JavaScript malicieux :

« Une vulnérabilité dans Firefox 17 a été utilisée par la FBI pour arrêter un

amateur de pornographie enfantine. Le réseau TOR lui-même n’a pas été

compromis, mais un code JavaScript a été injecté dans certaines pages

web visitées par les utilisateurs. Un malware était alors exécuté pour

contaminer le pc des victimes. Ce même malware communiquait en dehors

de Tor la véritable adresse IP de la cible, permettant cette fois de la

localiser sans soucis. »

Ce code permettait de créer une connexion directe entre l’ordinateur initial et le serveur du FBI, donnant ainsi

directement l’adresse IP de la personne recherchée. Difficile de dire que cela est un scandale, le FBI avait

probablement une bonne raison de procéder ainsi. Cela dit, le particulier qui ne fait rien de mal peut se sentir

espionné de façon démesurée. Sans compter le fait qu’il se retrouve entouré de cybercriminel...pas certain que ce soit le lieu le plus intéressant du web...

Un mot sur les keyloggers

Vous pouvez utiliser TOR autant que vous voulez, si un programme malveillant s’exécute sur votre ordinateur, il

récupérera toutes vos données sans aucun problème. Il ne faut donc pas oublier non plus que TOR ne permet pas

d’éviter les autres façons de récupérer des données sur vous